恭喜各位解決了入門題啦!接下來要來到下一個系列啦(自己感覺起來其實更好玩🫠🫠)

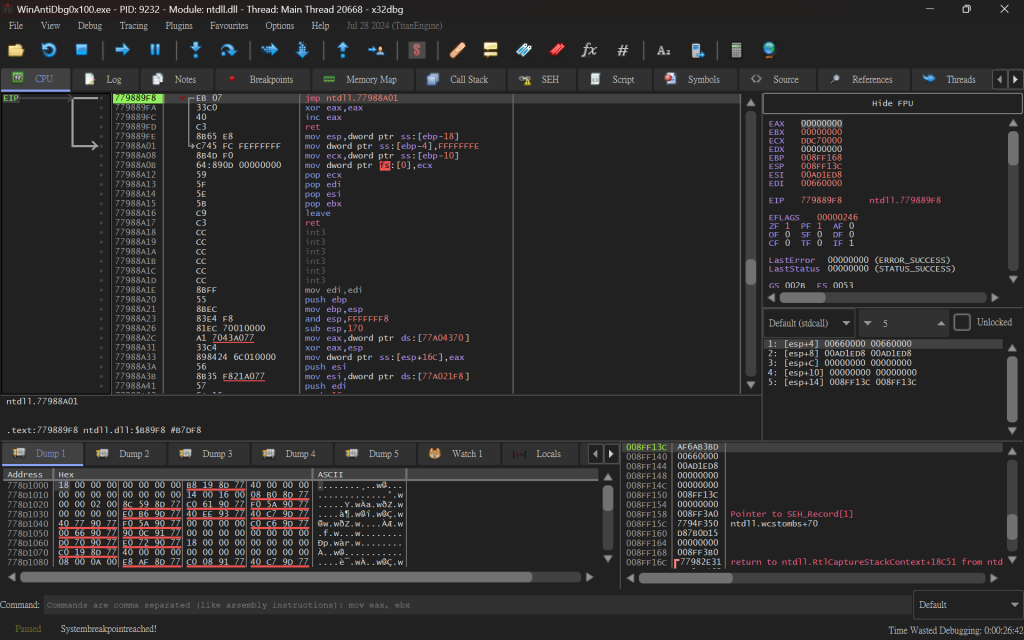

Description:WinAntiDbg0x100

hint:Hints will be displayed to the Debug console. Good luck!

看題目就可以知道一些訊息了

今天先寫一題吧!再多怕會吸收不了(我還要去學阿阿

今天的具體步驟總結

載入檔案:用 x32dbg 載入二進制檔案,初步觀察反組譯的代碼。

查找反除錯技術:分析可能的反除錯邏輯,並找到繞過它的方法。

設置斷點與動態除錯:用 x64dbg 進行動態除錯,找到計算 flag 的過程。

獲得 flag:當程式運行到生成或驗證 flag 的邏輯時,捕捉輸出並取得正確的 flag。

大致就這樣啦~